Nella giornata del 23/03/2018 è arrivata l’ennesima ondata di Phishing che simulava una serie di disposizioni di rimborsi ENEL.

Una tecnica datata, che periodicamente torna a colpire utenti meno attenti, che attirati dalla possibilità di ottenere un rimborso, proseguono con le indicazioni della mail inserendo tutti i dati richiesti.

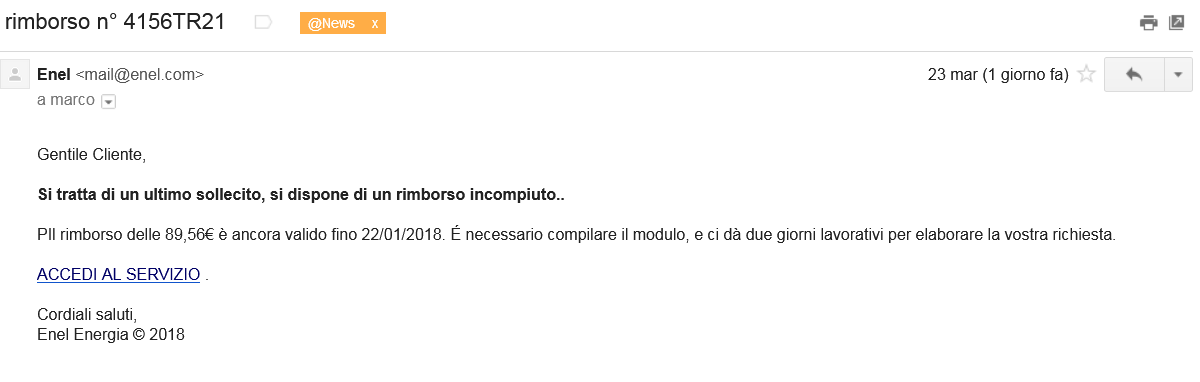

La mail arrivata si è presentata con questo format.

Da notare già la data ormai passata, fa riferimento al 22/01/2018, ed il testo non è scritto in forma corretta come lingua italiana.

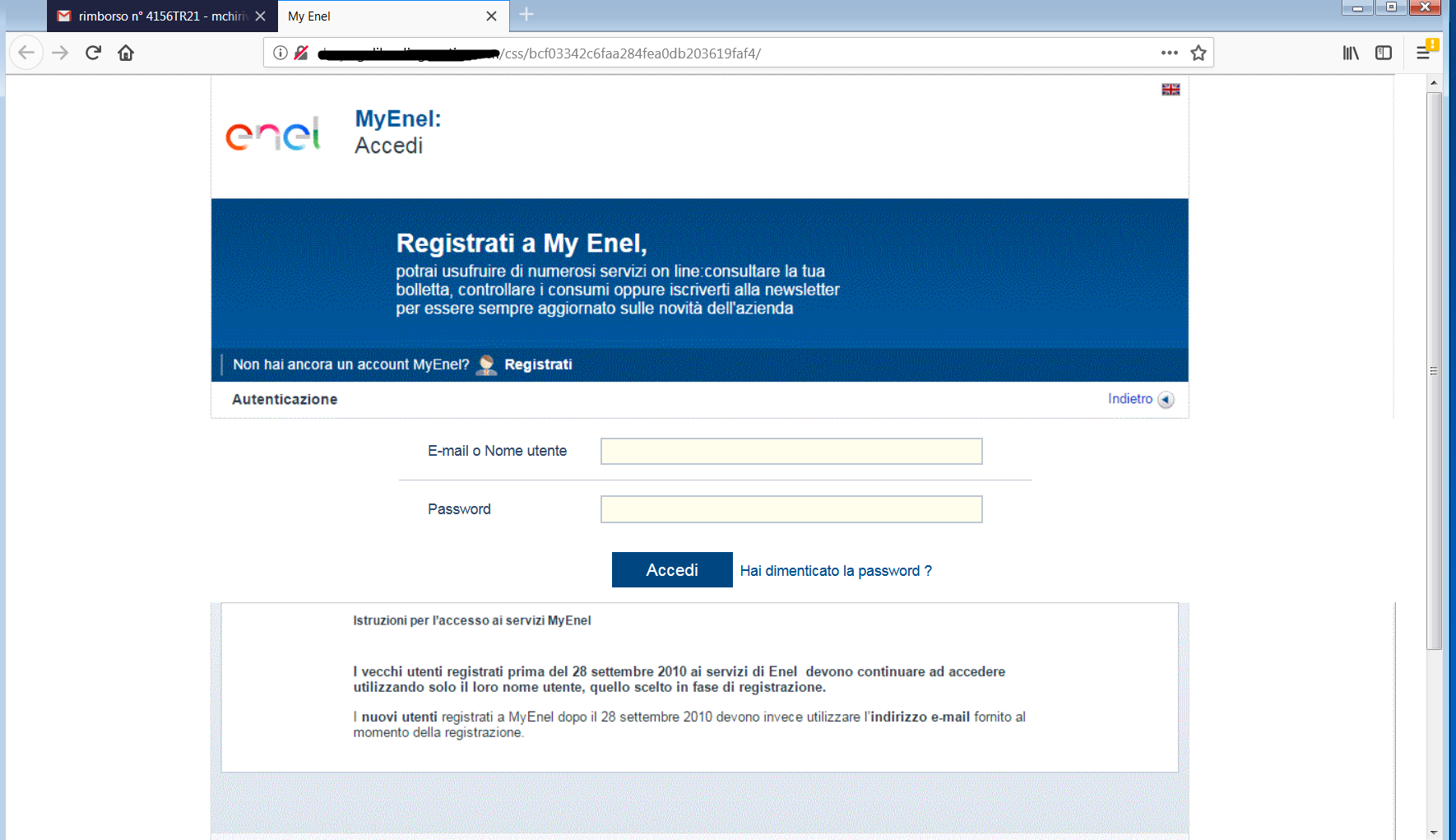

Il link accedi al servizio punta ad un primo sito che è stato violato dove è depositato un file che reindirizza ad un altro sito che è stato violato.

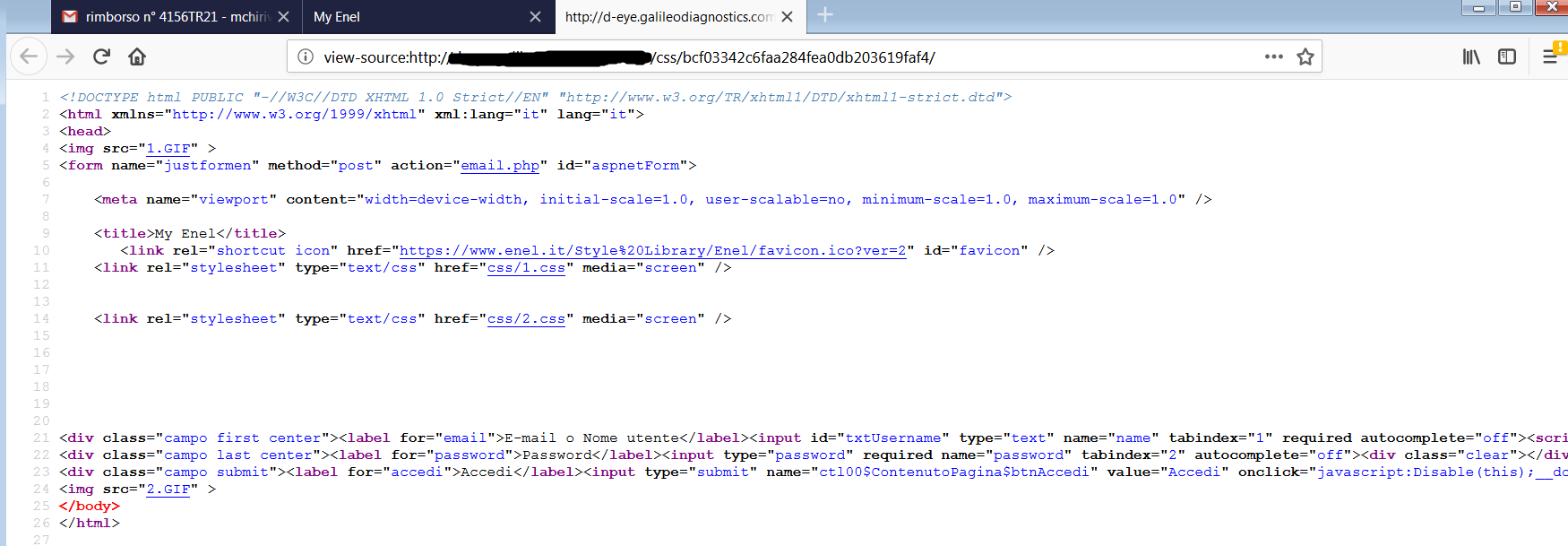

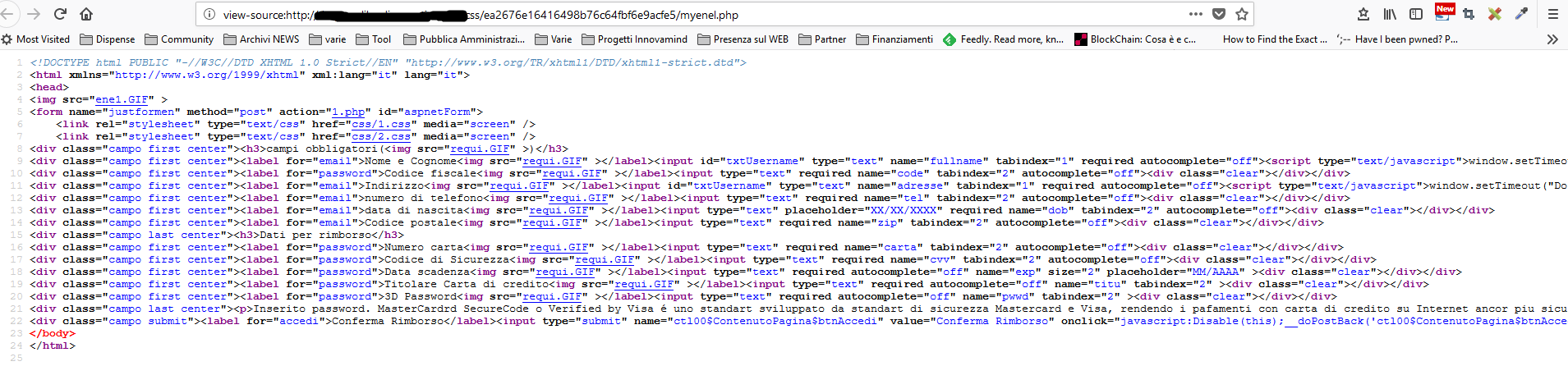

Analizzando il codice html della pagina si evince che i dati appena inseriti vengono inviati ad un altro file email.php presente sempre sullo stesso server.

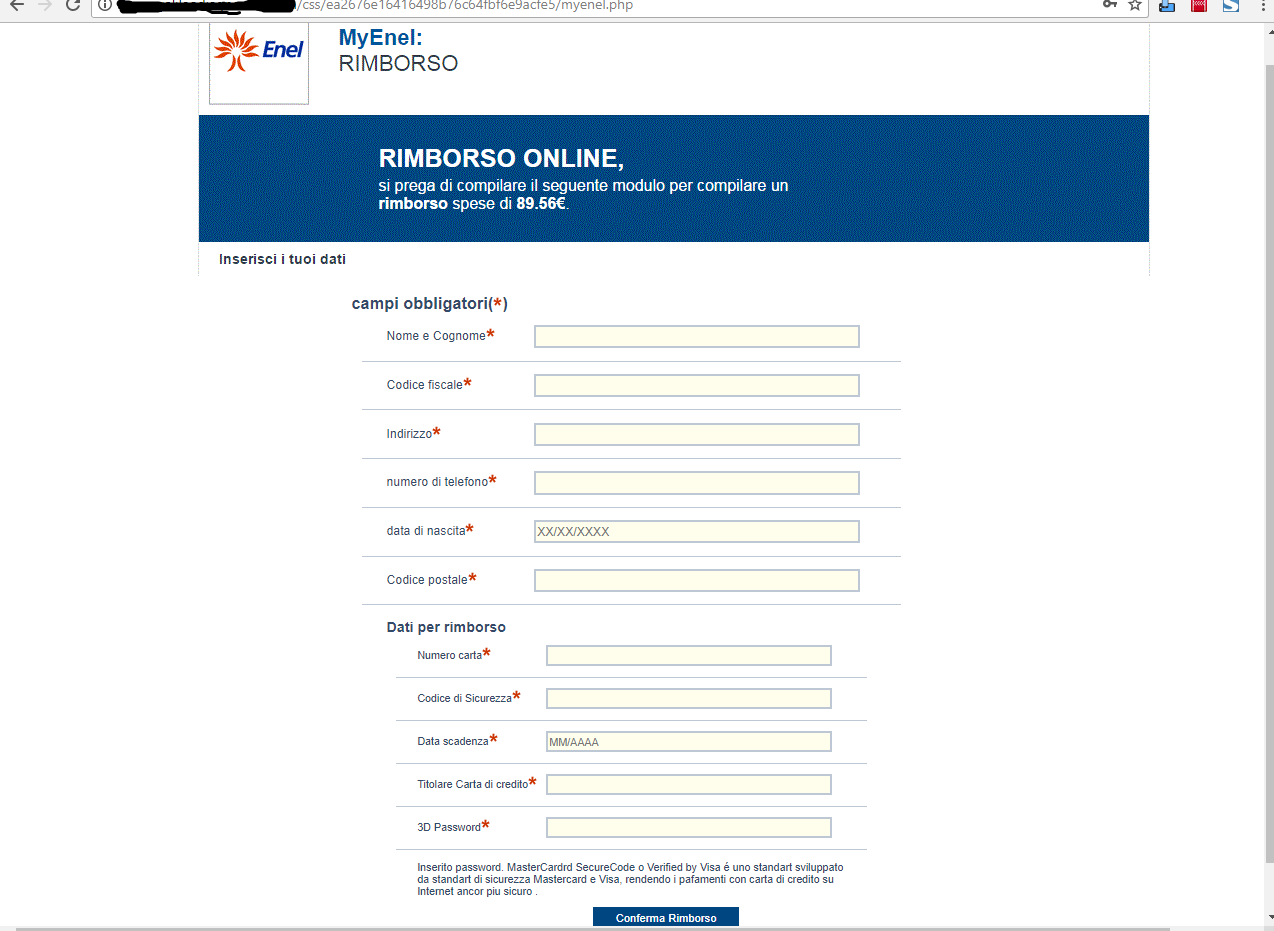

Email.php dopo aver elaborato i dati, da sottolineare il fatto che non verifica nessuna esattezza di credenziali, reindirizza sempre e comunque ad un altro file denominato myenel.php in cui vengono richiesti altri dati, tra cui i dati della carta di credito con tutti i possibili codici di sicurezza.

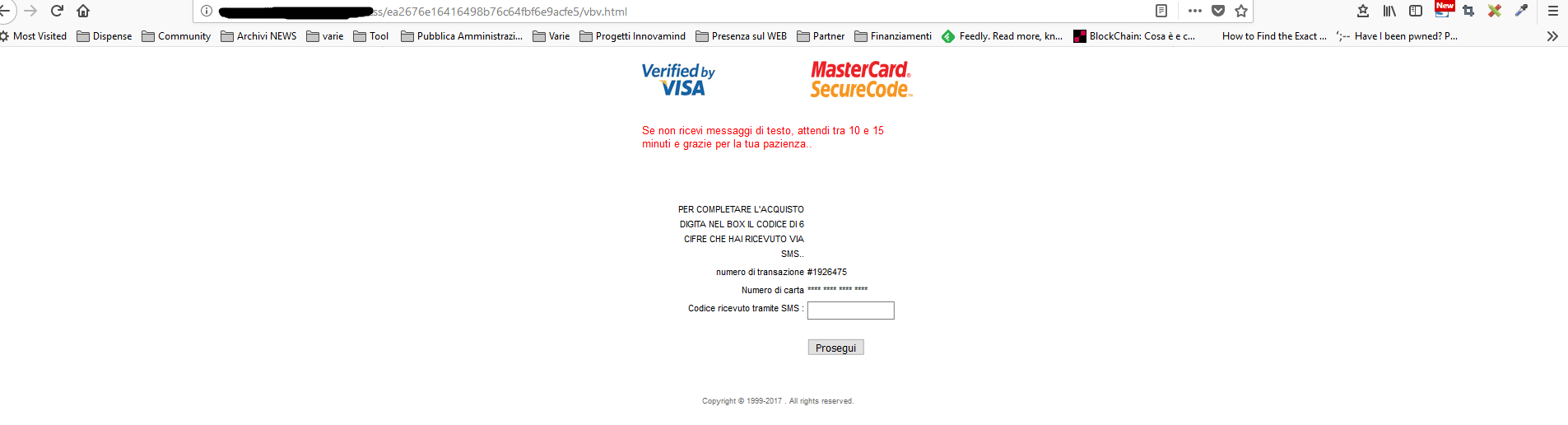

Anche qui, analizzando il codice HTML, si evince che il file invia i dati ad un ennesimo file denominato 1.php, anch’esso elabora e reindirizza ancora una volta ad un altro file che richiede il codice arrivato via SMS per il controllo della transazione bancaria appena eseguita.

Alcune osservazioni sulla tipologia di attacco:

- L’organizzazione criminale ha coinvolto due siti esterni all’organizzazione stessa in cui sono stati depositati gli script utili a portare a termine l’attacco di phishing.

- Il primo sito1realizzato in Joomla in cui è stato inserito all’interno della cartella JS il primo script utile all’attacco.

- Il secondo sito2realizzato anch’esso in Joomla in cui sono stati inseriti altri script.

- Come quasi tutti gli attacchi di questo genere, gli script presenti non effettuano nessun tipo di controllo e/o validazione di credenziali, possono essere richiamati sul browser in qualsiasi ordine, è possibile inserire anche “XX” come numero di carta di credito, lo script non valida nulla, diciamo che è fatto abbastanza male, per essere più veritiero sarebbe bastato mettere una validazione sul numero di cifre o sulla tipologia di caratteri ammessi. Di solito, le organizzazioni criminali di questo genere, basano il loro modus operandi sulla velocità e sulla distrazione degli utenti, quanto più veloce è la procedura di richiesta dati, più successo c’è di ottenere dati veri ed utili a portare a termine l’operazione.

- Dai dati richiesti, e considerando il fatto che viene richiesto anche il codice di sicurezza inviato via SMS, si presuppone che l’organizzazione criminale è strutturata da lavorare dietro ai server violati in modalità sincrona portando a termine acquisti e/o spostamenti di denaro dalle carte di credito violate verso altre vie praticamente in tempo reale.

- I due siti violati, sempre indicati come sito1 e sito2 per ragioni di riservatezza sono comunque siti non appartenenti ad organizzazioni criminali, uno di essi è il sito di una nota azienda francese che si occupa di attrezzature medicali, l’altro è collegato ad un progetto sul Medio Oriente.

Un’ultima riflessione sui CMS Open Source, su entrambi i siti violati c’è stato installato JOOMLA: tutti i prodotti Open Source, sono sempre più utilizzati dagli sviluppatori, ma bisogna evidenziare il fatto che essendo di pubblico dominio e liberi per poter essere analizzati nei minimi particolari, sono sempre più oggetto di vulnerabilità. Si presuppone quindi, che un sito o piattaforma di qualsiasi genere, realizzata con librerie e/o piattaforme Open Source sia costantemente aggiornato. La sicurezza del codice diventa sempre più importante, in vista anche dell’imminente entrata in vigore del GDPR.

Vuoi approfondire le tematiche di sicurezza informatica e di Ethical Hacking?

Scopri il corso di Ethical Hacker & Security Manager targato Musa Formazione.